Simple Certificate Enrollment Protocol (SCEP) および Public Key Infrastructure (PKI) 関連の操作。

Simple Certificate Enrollment Protocol (SCEP) を使用すると、デバイスは SCEP エンドポイントを使用して証明書を簡単に登録し、他の公開キー基盤 (PKI) 関連の操作を実行できます。現在、証明書の有効期限は 5 年間ですので、毎年証明書を更新する必要はありません。

この機能にアクセスするには、アカウントで Advanced RADIUS アドオンが有効になっていることを確認してください。当社のシステムでは、さまざまな検証タイプに合わせてエンドポイントを柔軟に作成できます。これらの検証タイプには、ユーザー、デバイス、または特定の検証が必要ないシナリオも含めることができます。エンドポイントの作成に使用できるオプションは次のとおりです。

- MDM (モバイル デバイス管理) の一般的なエンドポイント

- Intune の専用エンドポイント

- SCEPページで 「SCEP エンドポイントの作成」 ボタンをクリックします。

- エンドポイントに「Foxpass」という名前を付けます。

- ユースケースに応じて、検証タイプをユーザー、デバイス、またはなしから選択します。

- 認証タイプ - チャレンジパスワード。

- 「作成」ボタンをクリックします。

サンプル SCEP エンドポイント

Intune の SCEP エンドポイントを作成する

これで、クライアントCA、サーバーCA、およびクライアント証明書を作成するためのEAP-TLS ドキュメント に進むことができます 。

EAP-TLS ページでの初回セットアップ

アカウントで Advanced RADIUS アドオンが有効になっていることを確認してください。登録したいデバイスに RADIUS サーバー証明書を (ルート フォルダー内の信頼できる証明書として) 配置し、RADIUS サーバーと通信できるようにします。これは通常、Apple configurator、Intune、JAMF などの SCEP 登録/MDM ツールによってプッシュされます。

「Client Certificate Authorities」の下にある「Create CA」ボタンをクリックします。「Client Certificate Authority has been successfully created」というダイアログ ボックスが表示されます。

クライアント CA が作成されました

「Create Server CA」の下の「Server Certificate Authorities」をクリックします。「Server Certificate Authority has been successfully created」というダイアログボックスが表示されます。

サーバー CA が作成されました

次に、「Create certificate」をクリックし、「Set as Active」をクリックします。

アクティブとしてマークされたサーバー CA

EAP-TLS から CA 証明書をダウンロードし、それを SCEP 登録/MDM ツールで使用して CSR 要求を生成できます。また、この CA 証明書を、登録するデバイスに (ルート フォルダー内の信頼できる証明書として) 配置します。これも通常、MDMツールによってプッシュされます。

SCEP 登録/MDM ツールでは、SCEP URL とチャレンジ パスワードが必要です。Foxpass コンソールの SCEP ページに移動して、アカウントの一意の SCEP エンドポイントとチャレンジ パスワードをコピーし、この情報を SCEP 登録/MDM ツールで使用してクライアント CSR 要求を生成します。

SCEP ページの SCEP URL とチャレンジ パスワード

有効なチャレンジパスワードのないCSRリクエストは拒否されます。すべての成功した要求に対して、新しいクライアント証明書が生成され、デバイスにプッシュされ、記録目的でFoxpassコンソールのEAP-TLSでも利用できるようになります。

Foxpass コンソールの EAP-TLS には、発行されたすべての証明書が、シリアル、情報、ステータス、発行日、有効期限とともに一覧表示されます。有効な理由を選択することで、証明書を取り消すことができます。すべてのRADIUS要求で「TLS-Client-Cert-Serial」を送信して、証明書シリアルが付随する失効した証明書が無効になるようにします。

クライアント証明書

参照: Apple Configurator と JAMF

Foxpass は、Intune との統合をサポートしています。

「Intune」を参照してください

- [Client Certificate Authorities] の [Download CA] ボタンをクリックして、EAP-TLS ページからクライアント CA をダウンロードします。

クライアント CA のダウンロード

2.Active Server CA のダウンロード

- Server Certificate Authorities] の [Download CA] をクリックして、EAP-TLSページからアクティブなサーバー CA をダウンロードします。

Active Server CA のダウンロード

- Apple Configuratorアプリケーションをダウンロード

- 左側のメニューで[SCEP]をクリックします

SCEP プロファイルの例

- URL - SCEP ページから URL を取得します。これは、SCEP ページの「一意のエンドポイント」見出しの下に記載されています。SCEPEndpoint を作成する必要がある場合は、以下のスクリーンショットを参照してください。Foxpass コンソールからエンドポイントをコピーし、Apple Configurator の [URL] の下に貼り付けます。

「Verification Type」を「User」に、「Authentication Type」を「Challenge Password」に設定してください。チャレンジパスワードは作成時に自動生成されます。

- 名前 - 空白のまま

「CN」は常に大文字で使用してください。

- 件名 - CN=<ユーザーのメールアドレス>

- サブジェクトの別名の値 (オプション) - RFC822: <ユーザーの電子メール アドレス>。

- チャレンジ - SCEP ページからチャレンジ パスワードをコピーします。

- キー サイズ: キー サイズは 4096 ビットである必要があることに注意してください。

- フィンガープリント - [証明書から作成] をクリックし、先ほどダウンロードした CA 証明書を選択します。クライアント CA の拡張子を .crt から .cer に変更してください。

- Apple Configurator 2 に戻ります。プロフィールの左側にある [Certificates] をクリックします。

証明書の構成

- 「Configure」をクリックします。「Downloads」フォルダから「Server CA」(手順2でダウンロードしたもの)を選択します。以下のスクリーンショットで指定されている「Server CA」が表示され始めます。

証明書の Foxpass サーバ CA

- 既定では、エンタープライズ設定は [Protocols] に選択されています。

- SSID - ネットワークの SSID 注:これは、大文字を含めて完全に一致する必要があります。

- セキュリティの種類 - WPA/WPA 2 エンタープライズ

- プロトコル - TLS

- [ID 証明書(Identity Certificate)]:ドロップダウンから [SCEP] を選択します。

WiFiペイロードのサンプル

- 次に、「Enterprise Settings」で「Trust」を選択します。サーバー CA を選択します。

プロファイルがインストールされ、[EAP-TLS] ページの [Client Certificates] に SCEP 証明書が表示されます。

MAC の Foxpass サンプル プロファイル

SCEP 証明書のサンプル

Intuneの初回セットアップ

Azure Portal で、 「App Registrations」に移動し、新しい登録を作成します。

名前を「Foxpass-Intune-Verification」とし、「Accounts in this organizational directory only ( only - Single tenant)」オプションを選択します。

アプリケーションの登録

次に、「App Registrations」のリストから、新しく作成したアプリをクリックします。「Manifest」 セクションに移動し、「requiredResourceAccess」 セクションを次のように更新します。

テキスト

{

"resourceAppId": "00000002-0000-0000-c000-000000000000",

"resourceAccess": [

{

"id": "3afa6a7d-9b1a-42eb-948e-1650a849e176",

"type": "Role"

}

]

},

{

"resourceAppId": "c161e42e-d4df-4a3d-9b42-e7a3c31f59d4",

"resourceAccess": [

{

"id": "39d724e8-6a34-4930-9a36-364082c35716",

"type": "Role"

}

]

}

],

RequiredResourceAccess の更新

次に、「API permissions」セクションに移動し、「Permissions」ページの上部にある「Grant admin consent」ボタンをクリックして、「Yes」をクリックします。

Foxpass の管理者の同意を付与する

- アプリの 「Overview」 セクションに移動し、アプリケーション (クライアント) ID とディレクトリ (テナント) ID をコピーします。

- アプリの「Certificates & secrets」セクションに移動し、「Client secrets」で「New client secret」ボタンをクリックします。シークレット値をコピーします - これはクライアントのシークレットです。注 - シークレット ID ではなく、シークレット値を必ずコピーしてください。

シークレット値のコピー

-

Foxpass コンソールの [SCEP] ページに移動し、[SCEP エンドポイントの作成] をクリックします。

- Name - エンドポイントに名前を付けます。

- Verification type - ユーザー

- Authentication type = 'Azure'

- Azure テナント ID - Azure からコピーしたテナント ID を貼り付けます

- Azure クライアント ID - Azure からコピーしたクライアント ID を貼り付けます

- Azure アプリ クライアント シークレット - Azure からコピーしたシークレットを貼り付けます

- 「Create」ボタンをクリックします。

Azure SCEP エンドポイントを作成する

Intune を最初に構成するには、初期セットアップの Intune に関するドキュメントを参照してください。

エンドポイント マネージャーで、 [デバイス] → [configuration profiles] に移動します

- 信頼された証明書テンプレートを使用して、Windows 10 用の新しいプロファイルを作成します。クライアントプロファイルにFoxpassクライアントCA証明書をアップロードします。(CA は、EAP-TLS の [Client Server Authorities] の下にある [Download CA] をクリックするとダウンロードできます)。クライアントCAのダウンロード場所については、以下の画像を参照してください。

Foxpass クライアント CA

Foxpass クライアント CA プロファイル

- 信頼された証明書テンプレートを使用して、Windows 10 用の新しいプロファイルを作成します。Foxpass Server CA 証明書をサーバープロファイルにアップロードします。(CA をダウンロードするには、EAP-TLS の [Server Certificate Authorities] の下にある [Active CA] セクションの [Download CA] ボタンをクリックします。サーバー CA のダウンロード場所については、以下の画像を参照してください。

FoxpassサーバーCA

Foxpass サーバ CA プロファイル

- SCEP 証明書テンプレートを使用して、Windows 10 用の別の新しいプロファイルを作成します。プロファイルは、特定のユースケースと要件に応じて、「ユーザー」または「デバイス」のいずれかの証明書タイプで作成できます。

すべてのユーザーの Azure ユーザー プロファイルに EmailAddress が設定されていることを確認する必要があります。そうでない場合、プロファイルは SCEP インストールされません。

- Name: Foxpass SCEP

- Certificate type: ユーザー

- Subject name format: CN={{UserName}},E={{EmailAddress}}

- Subject alternative name: 属性を 1 つ追加します。

- Email address as {{EmailAddress}}

- Certificate Validity period: 年 = 1

- Key storage provider: ソフトウェア KSP への登録

- Key usage: デジタル署名

- Key size: 2048

- Hash algorithm:SHA2

- Root certificate: このセクションの最初の項目から Foxpass クライアント CA から証明書を選択します

- Extended key usage:

- Add both

- Any Purpose (2.5.29.37.0)* (optional)

- Client Authentication (1.3.6.1.5.5.7.3.2)*

- Renewal threshold (%): 10

- SCEP サーバー URL: SCEP ページからの Foxpass SCEP エンドポイント

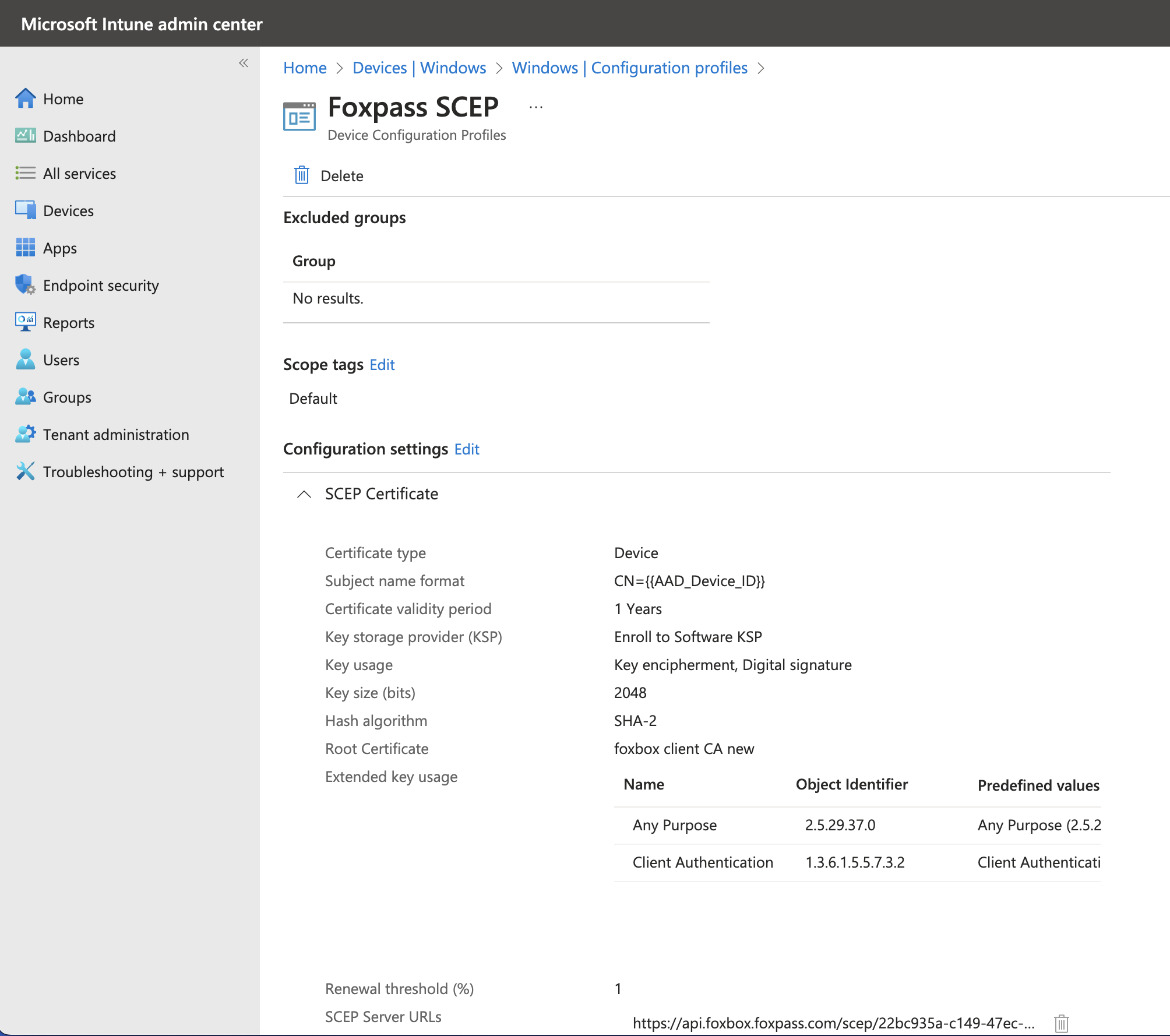

Foxpass SCEP プロファイルのサンプル - ユーザー証明書の種類

- Name: Foxpass SCEP

- Certificate type: デバイス

- CN={{AAD_Device_ID}}

- Subject Alternative Name: 空のままにします。

- Certificate Validity period: 年 = 1

- Key storage provider: ソフトウェア KSP への登録

- Key usage: デジタル署名

- Key size: 2048

- Hash algorithm:SHA2

- Root certificate: このセクションの最初の項目から Foxpass クライアント CA から証明書を選択します

- Extended key usage:

-

Add both

- Any Purpose (2.5.29.37.0)* (optional)

- Client Authentication (1.3.6.1.5.5.7.3.2)*

- Renewal threshold (%): 10

- SCEP server URL: SCEP ページからの Foxpass SCEP エンドポイント

Foxpass SCEP プロファイルのサンプル - デバイス証明書の種類

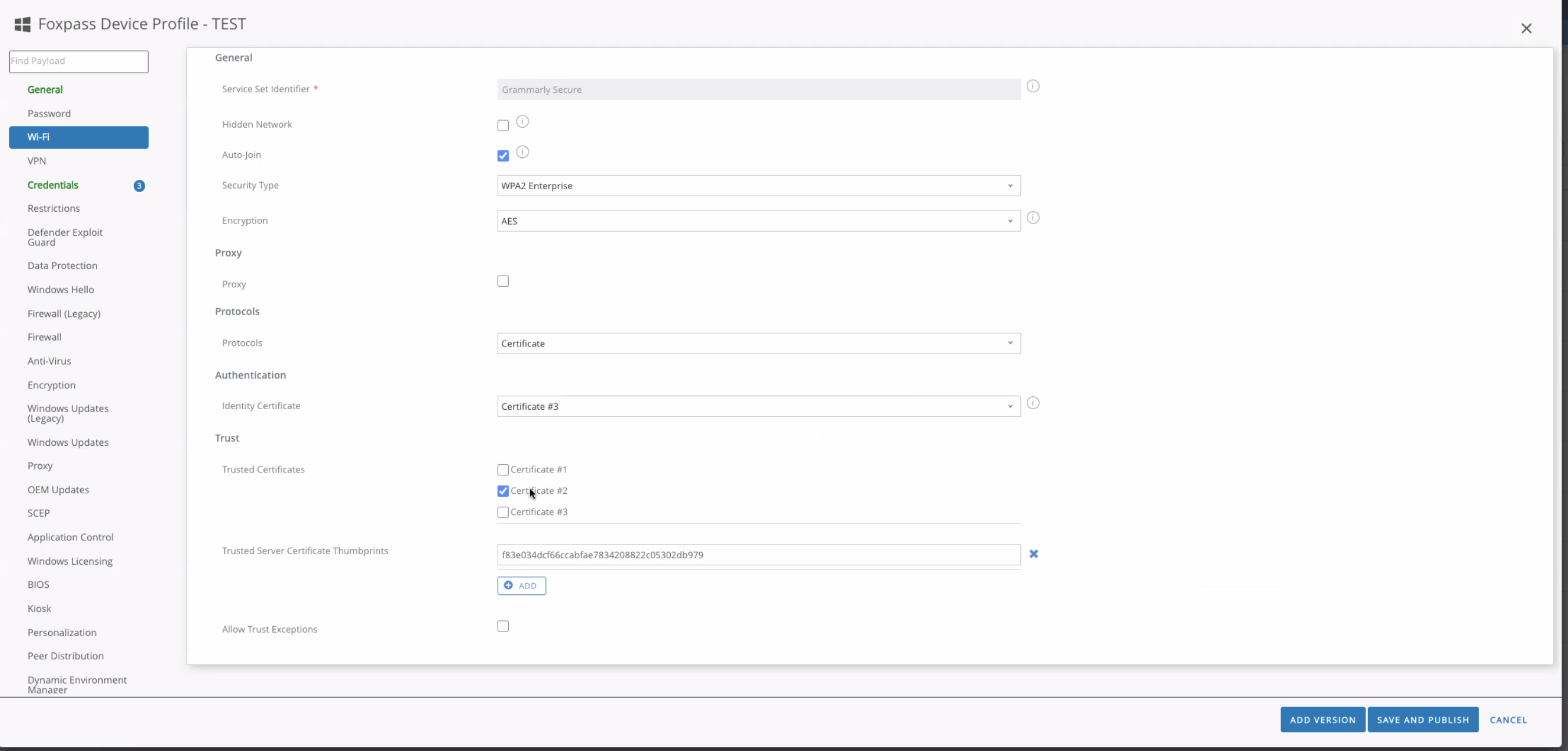

- 次の設定で新しい Wi-Fi プロファイルを作成します。

- Name:Foxpass Wi-Fi

- Network name:(SSID)

- Connect automatically:(選択)

- Hidden network: 無効

- Security Type:: WPA/WPA2 エンタープライズ

- プロキシ設定Proxy settings:なし

- EAP Type: EAP-TLS

- Root certificates for server validation: (この手順で以前にアップロードした Foxpass サーバー CA を選択します)

- Certificates:Foxpass SCEP

サンプルの Windows 10 デバイスを登録してテストする: 設定を開く → 職場または学校にアクセスする → デバイスの MDM →を登録する 会社のメール アドレスを入力し、Azure へのログインに進みます。これにより、少し時間がかかる登録プロセスが開始されます。

すべてがうまくいけば、Intune に登録されているデバイスと Foxpass コンソールの EAP-TLS を確認できるようになります。

Foxpass MDM に接続された Windows

クライアント証明書 - Intune

Foxpass クライアント CA とサーバー CA は、Windows マシンの [Trusted Root Certificate Authorities] の下の [Certificates] で確認できます。

Windows のクライアント CA とサーバー CA

クライアント証明書は、「Personal」カテゴリの「Certificates」で確認できます。

クライアント証明書

成功/失敗のログは、[RADIUS logs] ページで確認することもできます。

[RADIUS logs] ページ

Intune を最初に構成するには、初期セットアップの Intune に関するドキュメントを参照してください。

-

エンドポイント マネージャーで、 [devices] → [macOS 登録] に移動します。

-

[Apple MDM Push Certificate] をクリックします。

-

右側にダイアログボックスが開き、MDMプッシュ証明書を構成します。

MDM プッシュ証明書の構成

-

「CSRのダウンロード」リンクをクリックします。

CSRをダウンロードする

-

[Create your MDM push certificate] をクリックします。

MDM プッシュ証明書を作成する

-

Appleアカウントにサインインし、[Create a certificate]ボタンをクリックします。

証明書を作成する

-

以前にダウンロードしたCSRをアップロードします。

CSRのアップロード

-

証明書が作成されたことの確認メッセージが表示されます。「Download」ボタンをクリックします。

証明書のダウンロード

-

ダウンロードした証明書をIntuneにアップロードします。

プッシュ証明書のアップロード

-

- macOS configuration profiles に移動します。[Create > New Policy] をクリックします。

「Create」をクリックします。

クライアント CA プロファイルの作成

- 信頼された証明書テンプレートを使用して、macOS 用の新しいクライアント CA プロファイルを作成します。クライアントプロファイルにFoxpassクライアントCA証明書をアップロードします。(CA は、EAP-TLS の [Client Server Authorities] の下にある [Download CA] をクリックするとダウンロードできます)。クライアントCAのダウンロード場所については、以下の画像を参照してください。Intune ポータルの手順に従って、プロファイルを作成します。

Foxpass クライアント CA

確認して [Create profile] をクリックします

- 信頼できる証明書テンプレートを使用して、macOS 用の新しいプロファイルを作成します。Foxpass Server CA 証明書をサーバープロファイルにアップロードします。(CA をダウンロードするには、EAP-TLS の [Server Certificate Authorities] の下にある [Active CA] セクションの [Download CA] ボタンをクリックします。サーバー CA のダウンロード場所については、以下の画像を参照してください。

FoxpassサーバーCA

Foxpass サーバ CA プロファイル

SCEP プロファイルを作成する

- 次の設定で SCEP 証明書テンプレートを使用して、macOS 用の別の新しいプロファイルを作成します。

すべてのユーザーの Azure ユーザー プロファイルに EmailAddress が設定されていることを確認する必要があります。そうでない場合、プロファイルは SCEP インストールされません。

-

Name: Foxpass SCEP

-

Certificate type: ユーザー

-

Subject name format: CN={{UserName}},E={{EmailAddress}}

-

Subject alternative name: 属性を 1 つ追加します。

-

Email address as ({{EmailAddress}})

-

Certificate Validity period: 年 = 1

-

Key usage: デジタル署名

-

Key size: 2048

-

Hash algorithm:SHA2

-

Root certificate: このセクションの最初の項目から Foxpass クライアント CA から証明書を選択します

-

Extended key usage:

-

Add both

- Any Purpose (2.5.29.37.0)* (optional)

- Client Authentication (1.3.6.1.5.5.7.3.2)*

-

Renewal threshold (%): 10

-

SCEP server URL: SCEP page からの Foxpass SCEP エンドポイント

SCEP プロファイルの作成

Wi-Fi プロファイルを作成する

- macOSデバイスの[構成プロファイル]に移動し>[新しいポリシーの作成]>[プロファイル]>テンプレート>テンプレート名として[WiFi]を選択します。

- 名前:Foxpass Wi-Fi

- Wi-Fi タイプ - エンタープライズ

- SSID -

- 自動的に接続:(選択)

- 非表示のネットワーク: 無効

- セキュリティの種類: WPA/WPA2 エンタープライズ

- プロキシ設定:なし

- EAP タイプ: EAP-TLS

- サーバー検証用のルート証明書: (この手順で以前にアップロードした Foxpass サーバー CA を選択します)

- クライアント認証 - 証明書: Foxpass SCEP

Wi-Fi プロファイルを確認する

- Intune ポータル サイトを App Store からダウンロードしてインストールします。

ポータル サイトのインストール

- ポータル サイト アプリを開き、サインインします。「Begin」をクリックして続行>。

「開始」をクリックします

- [ Download Profile]をクリックします。

- [System Settings] > [Profile] > [Management Profile] に移動します。

- management profile をインストールします。

管理プロファイルをインストールする

すべてがうまくいけば、Intune に登録されているデバイスと Foxpass コンソールの EAP-TLS を確認できるようになります。

Intune に登録されている macoS デバイス

クライアント証明書 - Foxpass

FoxpassクライアントCA、サーバーCA、およびクライアント証明書は、Macbookのキーチェーンアクセスで確認できます。

キーチェーンアクセスの証明書とCA

成功/失敗のログは、[RADIUS logs] ページで確認することもできます。

[RADIUS logs] ページ

次の手順とスクリーンショットに従って、EAP-TLS ネットワークに Foxpass の SCEP を使用するように JAMF を構成します。

[Server Certificate Authorities] の [Download CA] をクリックして、EAP-TLSページからアクティブなサーバー CA をダウンロードします。

Active Server CA のダウンロード

- 「Certificates」をクリックします

- Name- <例:Foxpass SCEP>

- Distribution Method - 自動インストール

- URL - SCEP ページから URL を取得します。これは、SCEP ページの「Unique Endpoint」見出しの下に記載されています。SCEPEndpoint を作成する必要がある場合は、以下のスクリーンショットを参照してください。

「検証タイプ」を「ユーザー」に、「認証タイプ」を「チャレンジ・パスワード」に設定してください。チャレンジパスワードは作成時に自動生成されます。

- Subject - CN=<ユーザーのメールアドレス>

- Challenge - SCEP ページからチャレンジ パスワードをコピーします。

- Fingerprint - [Upload Certificate] をクリックし、先ほどダウンロードした CA 証明書を選択します。

メールアドレスは必須です。

JAMF のすべてのユーザに、プロファイルに関連付けられたメールアドレスがあることを確認します。

📘 > キーチェーンからのエクスポートを許可しますか?

次のスクリーンショットが示しているにもかかわらず、キーチェーンからのエクスポートを許可しないことをお勧めします。

- SSID - ネットワークの SSID 注:これは、大文字を含めて完全に一致する必要があります。

- Security Type - WPA/WPA 2 エンタープライズ

- Accepted EAP Types - TLS

- [Identity Certificate]:ドロップダウンから [SCEP] を選択します。

プロファイルがインストールされ、[EAP-TLS] ページの [Client Certificates] に SCEP 証明書が表示されます。

SCEP 証明書のサンプル

Workspace one Intelligent Hub for Windows は、こちらからダウンロードしてください。

Workspace ONE Intelligent Hub

Intelligent Hub をインストールし、認証情報を使用してログインします。Windows デバイスが Workspace one UEM に表示されます。

認証情報を使用して VMware AirWatch にログインします。

ログイン画面 vmware airwatch

Windows から Workspace ONE Intelligent Hub から接続すると、デバイスが VMware AirWatch に表示されます。[Devices]→[ List View]に移動すると、Windowsデバイスが表示されます。

デバイスのリスト表示

デバイス用とユーザー用の 2 つのプロファイルを作成する必要があります。

デバイスプロファイル - CA証明書

[Devices] → [Profiles and Resources] → [Profiles] → [Add] をクリックします。

[Add Profile] をクリックして [Windows] を選択し、[Windows]、[Windows Desktop] の順に選択して、[Device Profile]を選択します。

プロファイルを追加

Foxpass CA 証明書のデバイス プロファイルの設定

- [General] を選択し、次の設定を適用します。

- Name - '任意の参照名'

- Deployment - マネージド

- Assignment type - 自動

- Allow Removal - 常に

- Managed by - 「管理者 ID」

- Smart Groups - ドロップダウンからすべての可能なグループを追加します。

- Exclusions - No

- 「Save and Publish」をクリックします。

デバイスプロファイル - 一般

次に、 [Credentials] を選択し、次の設定を適用します。

- [Credential Source Defined Certificate Authority] → [Upload] を選択します。

- Certificate→ [アップロード] ボタンをクリックし、Foxpass からダウンロードした CA 証明書をアップロードします。(CA証明書は、EAP-TLSページの[証明書のダウンロード]をクリックして取得できます)。

- Certificate Store → [信頼されたルート] を選択します

- 「 Save and Publish」をクリックします。

クライアント CA のダウンロード

デバイス プロファイル - クレデンシャル

ユーザープロファイル - Foxpass SCEP証明書

[Devices] → [Profiles and Resources] → [Profiles] → [Add] をクリックします。

[プAdd Profile]をクリックして[Windows]を選択し、[Windows]、[Windows Desktop]の順に選択して[User Profile]を選択します。

Foxpass SCEP 証明書のユーザー プロファイルの構成

- [General] を選択し、以下を構成します。

- Name - '任意の参照名'

- Deployment - マネージド

- Assignment type - 自動

- Allow Removal - 常に

- Managed by - 「管理者 ID」

- Smart Groups - ドロップダウンからすべての可能なグループを追加します。

- Exclusions - いいえ

- 「Save and Publish」をクリックします。

ユーザー プロファイル - 全般

次に、資格情報を構成します。

- Credential Source - ドロップダウンから [Defined Certificate Authority] を選択します。

- Certificate Authority - ドロップダウンから [Foxpass] を選択します。

- Certificate Template - Foxpass

- Key Location - TPM (存在する場合)

- Certificate Store - 個人

- Save and Publish

ユーザー プロファイル - 資格情報

[Device] → [Certificates] → [Certificate Authority]と進みます

Name - Foxpass CA

Authority Type - 汎用 SCEP SCEP

SCEP Provider - 基本

SCEP URL - 一意のエンドポイントを入力します

Challenge type - 静的

Static Challenge - 「Foxpass からのチャレンジ パスワード」

Retry Timeout - 30

プロキシを無効にし、SCEP URL を確認します。設定に入った後、接続をテストします

認証局

Windowsで証明書マネージャーを開きます。

[Personal → [Certificates]を選択し、Foxpass SCEP証明書を確認します。

Foxpass SCEP 証明書

次に、[Trusted Root Certification Authorities] で Foxpass CA 証明書を確認します。

Foxpass CA 証明書

- 認証局

-

Workspace ONE UEM ダッシュボードに移動し→[Devices] → [Certificates] → [Certificate Authorities] → [Certificate authority] tab → [Add] に移動します。

-

設定例については、以下のスクリーンショットを参照してください。SCEP URL と静的チャレンジ パスワードは、Foxpass コンソールの SCEP 設定ページからコピーできます。

次に示すように認証局を設定します

- 認証局テンプレート

-

Workspace ONE UEM ダッシュボードの [Devices] → [Certificates] → [Certificate Authorities] → [Request template] タブ→ [Add] に移動します。

-

実際の構成については、以下のスクリーンショットを参照してください。

- デバイスプロファイル

-

Workspace ONE UEM ダッシュボードの → [Resource] → [Profiles & Baselines] → [Profile] → [Add Profile] → [Windows] → [Windows Desktop (または7)] → [Device Profile]に移動します。

-

左側で、[SCEP] をクリックし、[configure] をクリックします。実際の構成については、以下のスクリーンショットを参照してください。

- 左側にある [Credentials] をクリックします。実際の構成については、以下のスクリーンショットを参照してください。CA証明書は、EAP-TLSからダウンロードできます。

- 左側にある [Wi-Fi] をクリックします。実際の構成については、以下のスクリーンショットを参照してください。

- 左側にある [ General] をクリックします。実際の構成については、以下のスクリーンショットを参照してください (スマート グループオプションですべてのグループを選択するか、会社のポリシーに従って関連するグループを選択します)。「Save and Publish 」→「Publish」をクリックします。

- ユーザープロフィール

-

Workspace ONE UEM ダッシュボードに移動します。 [Resource] → [Profiles & Baselines] → [Profile] → [Add Profile] → [Windows] → [Windows Desktop (or 7)] → [User Profile] →[Add]

-

左側で、[SCEP] をクリックし、[configure] をクリックします。実際の構成については、以下のスクリーンショットを参照してください。

- 左側にある [Credentials] をクリックします。実際の構成については、以下のスクリーンショットを参照してください。CA証明書は、FoxpassコンソールのSCEP設定ページ、つまり[Client Certificate Authorities]の下にある[Download CA]ボタンからダウンロードできます。

- 左側にある [General] をクリックします。実際の構成については、以下のスクリーンショットを参照してください (スマート グループオプションですべてのグループを選択するか、会社のポリシーに従って関連するグループを選択します)。「Save and Publish 」→「Publish」をクリックします。

ここから、Workspace one Intelligent Hub for Windows をダウンロードしてください。Windows マシンに Intelligent Hub をインストールし、Workspace ONE 認証情報を使用してログインします。

ヒント:Workspace ONE UEM ダッシュボードのアカウントに移動して、ユーザーを追加します

これで、Windows デバイスが Workspace ONE UEM ユーザー インターフェイスの [デバイス] セクションに表示されます。

Windows 上の Workspace ONE Intelligent Hub

Windowsで証明書マネージャーを開きます。

- [Personal] → [Certificates] を選択し、Foxpass SCEP 証明書を確認します。

Foxpass SCEP 証明書

- 信頼されたルート証明機関で Foxpass CA 証明書を確認します。

Foxpass CA 証明書

Linux マシンでの SCEP 証明書の構成

進行中の作業: ドキュメントは開発中であり、最終版ではありません。

-

'certmonger' をインストールする

Certmonger は、証明書マネージャー パッケージです。Linuxターミナルを開き、次のコマンドを入力します

sudo apt install certmonger

-

foxpassサーバー証明書をファイルシステムに追加します

sudo openssl s_client -showcerts -connect api.foxpass.com:443 </dev/null | sed -n -e '/-.BEGIN/,/-.END/ p' | sudo tee /etc/ssl/api_foxpass_com.crt >/dev/null

-

SCEP 固有のエンドポイントは、SCEP ページにあります。EAP-TLS ページから CA 証明書を取得し、次のコマンドを使用して保存します。クライアント CA 証明書をファイルシステムに追加する

/etc/ssl/api_foxpass_com_ca.crt

sudo /usr/lib/certmonger/scep-submit -u [https://api.foxpass.com/scep/<unique-id>](https://api.foxpass.com/scep/<SCEP-UNIQUE-ENDPOINT>) -R /etc/ssl/api_foxpass_com.crt -C > /etc/ssl/api_foxpass_com_ca.crt

-

証明書について証明書管理者に通知する

sudo getcert add-scep-ca -c foxpass -u [https://api.foxpass.com/<unique-id>](https://api.foxpass.com/<SCEP-UNIQUE-ENDPOINT>) -R /etc/ssl/api_foxpass_com.crt [-r /etc/ssl/api_foxpass_com_ca.crt] -N /etc/ssl/api_foxpass_com_ca.crt

-

秘密キーを作成し、選択したPINを使用して署名付き証明書を要求します

sudo getcert request -k <private key file> -f <public key file> -c foxpass -N $(hostname) -E <EMAIL> -w -L <Challenge Phrase> -m 600 -P <PIN> -

SSIDをネットワークに追加します(オプション-GUIから手動で入力できます)

nmcli c add type wifi ifname <wifi NIC> con-name '<Name>'\

802-11-wireless.ssid '<SSID>' \

802-11-wireless-security.key-mgmt wpa-eap \

802-1x.eap tls \

802-1x.identity '<' \

802-1x.ca-cert /etc/ssl/api_foxpass_com_ca.crt \

802-1x.client-cert <public key file> \

802-1x.private-key <private key file> \

802-1x.private-key-password <PIN>

-

ヒント

- ファイルに必要な権限があることを確認します。

api_foxpass_com.crt -

手順 3 の verify のようにエラーで実行した場合は、Linux システムの認証局を更新したことを確認してください。そうでない場合は、パッケージと CA 証明書を更新できます。error:num=20:unable to get local issuer certificate

sudo apt updatesudo apt install ca-certificatessudo update-ca-certificates

-

秘密キーにパスワードを設定したくない場合は、を削除して、代わりにこのパラメーターを追加できます。

802-1x.private-key-password <PIN>

802-1x.private-key-password-flags 4

Foxpassを使用してWindowsでEAP-TLSを手動で設定するには、次の手順に従います。

- [EAP-TLS] ページに移動します。「Client Certificate Authorities」の下にある「Download CA」ボタンをクリックして、FoxpassクライアントCAをダウンロードします。クライアントCAのダウンロード場所については、以下の画像を参照してください。

Foxpass クライアント CA

- Windows で Foxpass CA 証明書ファイルをダブルクリックします。「Open」をクリックします。

Foxpass クライアント CA を開く

- [Certificate] ダイアログ ボックスが表示されます。「Install Certificate」ボタンをクリックします。次に、ストアの場所として「Local Machine」を選択します。「Next」をクリックします。「Do you want to allow this app to make changes to your device?」というプロンプトが表示される場合があります。このプロンプトに対して「Yes」をクリックします。

証明書のインストール

- [ Select Certificate Store]ウィンドウで、[Place all certificates in the following store]を選択し、[Trusted Root Certification Authorities]を選択し、[Next]、[Finish]の順にクリックしてインストールを完了します。「The import was successful」というダイアログボックスが表示され、CA証明書がWindowsコンピュータにインストールされ、信頼されたことを示します。

証明書ストアの選択

- [EAP-TLS] ページに移動します。

- 「Server Certificate Authorities」の下にある「active CA」セクションの「Download CA」ボタンをクリックして、FoxpassサーバーCAをダウンロードします。サーバー CA のダウンロード場所については、以下の画像を参照してください。

FoxpassサーバーCA

- Foxpass Server CA を開き、Foxpass Client CA をインストールしたのと同じ方法で Foxpass Server CA をインストールします。

- [EAP-TLS] ページに移動します。

- [Manually create certificate]ボタンをクリックし、証明書CNとしてユーザーの電子メールを入力します。

- ダウンロード形式で .p12 を選択し、証明書を暗号化するためのパスワードを以下に入力します。

- [Generate Client Certificate]をクリックすると、クライアント証明書が自動的にダウンロードされます。

- ダウンロードしたクライアント証明書をダブルクリックし、現在のユーザー/個人ストアにインストールします

- 証明書の暗号化に使用するパスワードを入力するように求められます

- [ Network and Sharing Center] に移動し>新しい接続またはネットワークをセットアップする > ワイヤレス ネットワークに手動で接続します。

ワイヤレスネットワークの構成

- Network Name - ネットワークの名前

- Security Type - WPA2 - エンタープライズ AES

WiFi設定

- ネットワークが作成されたら、[Change Connections Settings]を選択します。

- 「Security」タブをクリックします。

- 「Network authentication method」を「Microsoft: Smart Card or other certificates」に変更します。

セキュリティ設定

- 「Microsoft: Smart Card or other certificates」の横にある「Settings」をクリックします。

- [ Use a certificate on this computer] と [Use simple certificate selection] の両方を選択します。

- [Verify the server's identity by validating the certificate] を選択します

- [Trusted Root Certificate Authorities] で [Foxpass EAP-TLS サーバー CA] を選択します。

スマート カードまたはその他の証明書のプロパティ

- 「Advanced」をクリックします。

- [Certificate Issuer] を選択し、[Foxpass Client CA] を選択します。

- [OK] をクリックします。

証明書の選択を構成する

これで Windows コンピューターのセットアップが完了し、ユーザーはユーザー名とパスワードを入力する代わりに、証明書を使用して Wi-Fi への認証を行うことができます。

Mosyle の場合は、マルチ証明書プロファイル機能を使用します。有効にするには、[Management] > [Activate New Profile Type] > [Multi-Cert Profile] > [ Activate] に移動します。有効にしたら、「Add new profile」を選択できます。

マルチ証明書プロファイルのアクティブ化

新しいプロファイルを追加

最初に SCEP プロファイルを作成します。構成については、以下を参照してください。

- URL を選択し、Foxpass SCEP ページの URL に設定します。

- 件名は CN=%Email% です。

- サブジェクトの別名はオプションです。

- 課題は、Foxpass SCEPページから来ています。

- キーサイズは 2048 です。「Use for signing」と「'Use for Encryption」の両方にチェックを入れます。

- 残りのデフォルトは適切です。

- 「Save」をクリックします。

- この SCEP プロファイルをデバイス/ユーザーに割り当て、[Save] をクリックします。

SCEP 設定プロファイル

次に、WiFiプロファイルを作成します。設定については、以下を参照してください。

- Profile Name - Foxpass WiFi

- SSID - 組織の Wi-Fi ネットワークの名前です。

- Security Type - WPA/WPA2 エンタープライズ

- TLSを選択

[Trust] セクションの [Trusted Certificate] で、Foxpass サーバー CA をアップロードします。Identity certificate > の場合は、SCEP Profile を使用します。WiFi プロファイルで、SCEP 証明書を ID 証明書として使用します。[Trust] セクションで、サーバー証明書をアップロードします。

Wi-Fi プロファイル

マルチ証明書プロファイルに関するMosyleのサポートドキュメントは次のとおりです https://myschool.mosyle.com/#helpcenter/1611

- libraryに行く

- 新しい「WiFi Profile」を作成します

- 適切なブループリントに割り当てる

- 以下のように設定します。記載されていないものは、デフォルトのままにします。

Service Set Identifier:これは、ネットワークのSSID名と完全に一致する必要があります。

Authentication Type:WPA2エンタープライズ

Accepted EAP Types:TLS

Username (optional):空白のまま

Identity certificateID 証明書:SCEP

SCEP 設定:

- URL:(FoxpassのSCEPページから)

- Name:(空白のまま)

- Challenge:(FoxpassのSCEPページより)

- Fingerprint:(空白のまま)

- Subject: CN=$EMAIL

-

Specify Subject Alternative Names (SAN) を指定します。

- SAN Type: RFC 822 名前: $EMAIL

- Key Size:2048

- Key Usage:なし

- Automatic profile redistribution: はい

Certificate Trust:「Automatic profile redistribution」を選択します。

FoxpassのSCEPページからダウンロードしたサーバー認証局をアップロードします。

Chromebook Enterprise ライセンス

- Chromebook Enterprise ライセンスは、必要に応じて Google Workspace から購入します。

- Chromebook へのアクセス権を付与するユーザーのライセンスを設定します。

SCEP プロファイルの追加

- FoxpassコンソールのEAP-TLSページの[Server Certificate Authorities]セクションから、クライアント認証局とアクティブなサーバーCAの両方から[Download CA]をクリックします

Foxpass クライアント CA

FoxpassサーバーCA

- Google Workspace の [Networks] > [Certificates] でクライアント CA を追加します。[Add Certificate] をクリックします。「Foxpass Client CA」という名前を付けます。「Upload」をクリックします。先ほどダウンロードしたクライアント CA をアップロードします。[Add] をクリックします。

証明書を追加

Foxpass Client CA の詳細を追加する

- Google Workspace の [Networks] > [Certificates] でサーバー CA を追加します。[Add Certificate] をクリックします。「Foxpass Server CA」という名前を付けます。「Upload」をクリックします。先ほどダウンロードしたサーバー CA をアップロードします。[Add] をクリックします。

-

SCEP プロファイルの設定はこちら SCEP >Networks

- Device Platforms - Chromebook ユーザー

- SCEP profile name - Foxpass SCEP

-

Subject Name Format

- [Common Name] を ${USER_EMAIL} に設定し、その他のフィールドを会社情報に従って設定した [Fully Distinguished Name] オプションを選択します。(注: デバイス証明書を使用する場合は、「${DEVICE_DIRECTORY_ID}」と入力します)

-

Subject Alternative Name

- RFC822 - ${USER_EMAIL} (デバイス証明書を使用する場合、これはオプションです)

-

Key Usage

- Key encipherment - はい

- Signing - はい

- Key size - 2048

- Security - 厳格

-

SCEP server attributes

- SCEP Server URL - Foxpass コンソールの SCEP ページから一意のエンドポイント URL をコピーします

- Extended key usage - Client Authentication - [Yes] に変更

- Challenge type- Static - FoxpassコンソールのSCEPページからチャレンジパスワードをここに貼り付けます

- Certificate Authority - 以前に設定した「FoxpassクライアントCA」を選択します

- Network type this profile applies to - Wi-Fi

SCEP プロファイルのサンプル

Wi-Fiプロファイルを追加する

-

[Networks > Wi-Fi] に移動して、WiFi プロファイルを追加します。

- Wi-Fiを追加します。

- [Chromebooks(by user)]を選択します。

- Name - "Your SSID" (FoxpassのWi-Fiネットワークページに記載されています)

- SSID - "Your SSID"

- [Automatically connect]をオンにします。

- Security Type - WPA/WPA2 Enterprise(802.1X)

- Extensible Authentication protocol - EAP-TLS

- Username - 匿名

- Server Certificate Authority - ドロップダウンからアクティブなサーバーCAを選択します。

- SCEP Profile - ドロップダウンから SCEP プロファイルを選択します。

- Name Servers - [Automatic name Servers]を選択します。 [Save]をクリックします。

Wi-Fi プロファイルのサンプル

Google Cloud Certificate Connector のセットアップ

- こちらの Google Workspace の [Secure SCEP] セクションにある [Download connector] ボタンをクリックします。

- 3つのステップから2つのファイルのみ、つまりコネクタ構成ファイル(config.json)、サービスアカウントキーファイル(key.son)をダウンロードします

- 次に、次のリンクにジャンプします。 https://console.foxpass.com/settings/scep/

-

config.jsonをアップロードし、クリックしたらkey.jsonします

Add Certificate Connector - これで、コネクタが実行可能になりました。

Chromebook ログイン

- Chromebook を開きます。Chrome Enterprise Upgrade または Chrome Education Upgrade にバンドルされている ChromeOS デバイスでは、エンドユーザー ライセンス契約に同意すると、自動的にユーザー登録が求められます。登録後、ユーザーはサインインしてデバイスの使用を開始できます。登録のプロンプトが表示されない場合は、Ctrl+Alt+Eキーを押すか、 [エンタープライズ登録] を選択する必要があります。それ以外の場合は、こちらの説明に従ってChromebookをワイプします。

- 以前にライセンスを割り当てたユーザーを使用してログインします。

-

Google Chromeで chrome://certificate-manager に移動します。

- 設定した SCEP プロファイルの名前を含む要求の横にある [More] をクリックします。証明書の取得の進行状況を視覚的に確認できます (まだ完了していない場合)。

- 新しく発行された証明書は、FoxpassコンソールのEAP-TLSページの[Client certificates]セクションにも表示されます。

- プロファイルの設定と構成が正しければ、自動的にWi-Fiに接続されます。

Chromebook を Wi-Fi に接続した